2.3.3 Datenschutz und informationelle SelbstbestimmungDie zu beobachtende Überbetonung von im Internet angebotenen gewaltverherrlichenden und pornographischen Inhalten,(1) sowohl durch die Massenmedien als auch in der politischen Diskussion, zielt letztlich ins Leere und lenkt vom eigentlichen Regulationsbedarf ab. Sie läßt deswegen andere Motive als den Schutz der Jugend vermuten. Insbesondere konservative Kreise scheinen die aufgebrachte Stimmung für die Rechtfertigung einer 'law-and-order' Mentalität zu instrumentalisieren. Dies läßt an eine mögliche Einschränkung bürgerlicher Rechte denken. Zu diesem Verdacht äußert sich, noch unter dem Eindruck des in den USA beschlossenen Communications Decency Act (CDA)(2), Howard Rheingold:

Betrachtet man beispielsweise die laut geäußerten Überlegungen des Medienbeauftragten der CDU, Hans Otto Wilhelm, Kinder vor Verbrechen zu schützen, indem man ihnen Mikro-Chips implantiert,(4) so fühlt man sich an George Orwells düsteres Szenario von einem totalitären Überwachungsstaat erinnert, wie er es in seinem Roman 1984 beschreibt. Solch spektakuläre Meldungen stehen stellvertretend für ethisch bedenkliche Entwicklungen in Verbindung mit dem möglichen Mißbrauch moderner vernetzter Informationstechnologien.(5) Datenschutz und das Recht auf informationelle Selbstbestimmung, also das Wissen um und die Einflußnahme auf die Speicherung individueller, personenbezogener Daten erfahren in zunehmendem Maße auch im Internet eine Aufweichung.

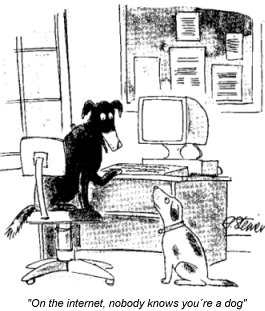

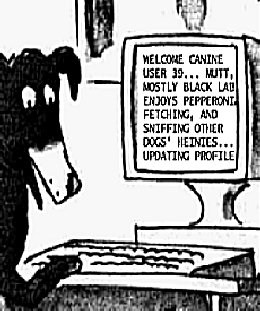

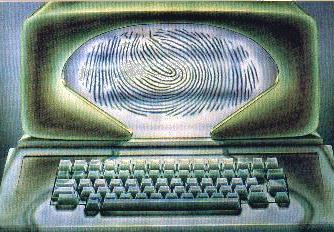

Abbildung 3: Datenspuren im Cyberspace(6) Der Anbieter dejanews.com archiviert seit März 1995 kontinuierlich Usenetbeiträge. Inzwischen ist die Datenbank auf über 53 Millionen gespeicherte Artikel angewachsen. Erklärtes Ziel ist die Komplett-Erfassung sämtlicher Artikel seit Bestehen des Usenet. Dies bietet zwar eine völlig neue Dimension von historischer Archivierung, birgt aber auch datenschutzrechtliche Probleme: personenbezogene Recherchen und die Erstellung von Persönlichkeitsprofilen können in dieser Datenbank der Meinungsäußerungen gezielt durchgeführt werden. (7) Die Nutzungsbedingungen mancher Provider sehen sogar vor, daß Daten die aus der Auswertung von Logfiles(8) gewonnen werden, an Dritte weitergegeben werden können. Für die kommerzielle Verwertung solcher Daten besteht eine großer und lukrativer Absatzmarkt. Die Vorstellung, daß man im Internet automatisch anonym bleibt, ist naiv. Wer sich ins Internet begibt, hinterläßt digitale Spuren. Auf der Homepage von anonymizer.com(9) veranschaulicht die Gegenüberstellung der mittlerweile klassischen Karikatur „Im Internet weiß niemand, daß du ein Hund bist" und einer zeitgemäßeren Version diese Entwicklung hin zum gläsernen Benutzer:

An solchen Datensammlungen hat natürlich die Industrie Interesse. Aber auch der Staat kann umfassende Persönlichkeitsprofile erstellen, je mehr Zugangsmöglichkeiten zum Privatleben seiner Bürger er sich verschafft. Durch die Aufzeichnung von Bewegungen und Aktivitäten Einzelner im Internet kann sich ein sehr vollständiges Bild, nicht nur von persönlichen Interessen und Vorlieben sondern z.B. auch von bevorzugten politischen Positionen, ergeben. Die gesammelten Erkenntnisse können für den gezielten Einsatz von Werbung, aber auch für die Bespitzelung der Bürger genutzt werden kann. Bei vermehrter Nutzung der IKT auch durch Behörden, muß sichergestellt sein, daß Datensammlungen streng getrennt geführt werden. Datenschützer weisen zu Recht auf die Gefahren sog. Datenschatten hin:

Neben einem angemessenen Schutz vor unkontrollierten Datensammlungen, müssen dem Bürger zukünftig vereinfachte Möglichkeiten zur Einsicht in Datenbestände über die eigene Person zur Verfügung stehen, damit eine persönliche Kontrolle über diese Datenbestände möglich ist. Essentiell im Sinne des Persönlichkeitsschutzes sind im Zeitalter des vernetzten elektronischen Datenaustausches außerdem Möglichkeiten, elektronische Post auf sichere Art und Weise zu verschicken. Aufgrund der technischen Strukturen ist die Vertraulichkeit von E-Mails beim Transport durch die Datennetze nicht gewährleistet. Deswegen werden geeignete Mittel benötigt, die die Authentizität und Privatheit elektronischer Post sicherstellen. Geeignete Software für diesen Zweck existiert bereits seit geraumer Zeit(12) - garantiert werden müßte jedoch, daß sie auch zukünftig benutzt werden darf, ohne dabei Sanktionen befürchten zu müssen. Das Telekommunikationsgeheimnis muß mindestens den gleichen Stellenwert haben wie das Briefgeheimnis. Nicht nur das geltende TKG(13) weist datenschutzrelevante Lücken auf. Auch im aktuellen Entwurf der Bundesregierung für ein Teledienstedatenschutzgesetz(14) ist vorgesehen, daß Anbieter von Telediensten dazu verpflichtet werden sollen, den Strafverfolgungsbehörden und Nachrichtendiensten Auskunft über die Vertragsverhältnisse mit ihren Kunden (sog. Bestandsdaten) zu erteilen. Wie weitreichend die aktuellen staatlichen Bestrebungen sind, wird in der folgenden Entschließung der 53. Konferenz der Datenschutzbeauftragten deutlich:

Ein Wissen um derartige Entwicklungen erscheint auch wichtig im Zusammenhang mit etwaigen Anwendungsmöglichkeiten für die Soziale Arbeit. Nur mit geeigneten Maßnahmen der Verschlüsselung und einem umfassenden Datenschutz kann sichergestellt werden, daß das neue Medium auch für die Übermittlung sensibler personenbezogener Daten genutzt werden kann. Anderenfalls würde von vornherein ein wesentlicher Teil der Anwendungsmöglichkeiten ausgeklammert. (1) Die häufig als Grundlage

für derartige Behauptungen herangezogene sog. Rimm-Studie hat sich als Fälschung herausgestellt.

Die angebliche Untersuchung eines Forscherteams der Carnegie Mellon University in

Pittsburgh, entpuppte sich als Täuschung des Studenten Marty Rimm, der

schon bei früheren Gelegenheiten durch zweifelhafte Veröffentlichungen

aufgefallen war.

(2) Der viel kritisierte CDA stellt u.a. die Verwendung sexuell eindeutiger

Wörter in der Öffentlichkeit unter Strafe. (3) Rheingold, Howard, Eine Frage der Macht, nicht der Moral, in:

Pl@net 3/4 1996, S. 34 ff. (4) vgl. Wilhelm, Hans-Otto, Sollen Babys Chips eingepflanzt

werden?, Interview mit dem Medienbeauftragten der CDU-Bundestagsfraktion in:

junge Welt, Nr. 34 vom 10.02.97 (5) Eine beeindruckende Darstellung realer Auswirkungen der

Datenvernetzungs- und Überwachungstechnologien ist nachzulesen in: Tügel,

Hanne, Im Datennetz: Der gläserne Mensch, in: GEO - das

Reportage-Magazin 6/96 (6) Grafik von Angela Garry, Stuttgart - erschienen in Spektrum der

Wissenschaft 2/95 - Dossier: Datenautobahn, S. 93 (7) vgl. Engler, Tobias, Der gläserne Web-User, in: c`t -

magazin für computertechnik 12/96, S. 94 ff. (8) Logfiles protokollieren Aktivitäten eines Nutzers, so .z.B.

Verbindungs- und Übertragungsdaten, Empfänger von E-Mail, bevorzugte

Online-Adressen, u.a. (9) anonymizer.com

betreibt einen Internet-Server, nach dessen Aufruf es möglich ist, sich anonym im WWW zu bewegen. (10) Zeichnung von Peter Steiner (1993). Ursprünglich erschienen in:

The New Yorker Magazine. (11) Aus dem Kurzbericht zu „Datenschutz durch Technik"

für die 52. Konferenz der Datenschutzbeauftragten des Bundes und der Länder am

22./23. Oktober 1996 in Hamburg, From: <LFD-BREMEN@PRIVACY1.ohz.north.de>

(Landesb. f.d. Datenschutz), Subject: DSB-K: Bericht zu: Datenschutz durch Technik,

Newsgroup: <de.soc.datenschutz>, Date: 29.10.96, Message-ID: <6Jmu0t6flDB@lfd-hb.privacy1.ohz.north.de> (12) Z.B. das Freeware-Programm PGP (Pretty Good Privacy) (13) Das TKG sieht in seinem elften Teil (§§ 85-93 -

Fernmeldegeheimnis, Datenschutz, Sicherung) weitreichende Möglichkeiten für

Überwachungsmaßnahmen an Telekommunikationseinrichtungen vor, die in

ihrer Konsequenz letztlich bewirken: „Das Fernmeldegeheimnis des Artikels

10 des Grundgesetzes wird eingeschränkt." (Zitat aus: § 91, (5)

TKG - Kontrolle und Durchsetzung von Verpflichtungen). (14) Das Teledienstedatenschutzgesetz ist Teil des noch zu

verabschiedenden Informations- und Kommunikationsdienste-Gesetzes (IuKDG). (15) Vgl. Entschliessungsantrag der 53. Konferenz der

Datenschutzbeauftragten des Bundes und der Länder vom 17./18. April 1997,

als Veröffentlichung des Landesbeauftragten für Datenschutz Bremen

<LFD-BREMEN@PRIVACY1.ohz.north.de> am 30.04.1997 in <de.soc.datenschutz>,

Subject: 53. DSB-K: Kundendaten der TD-Anbieter fuer die Polizei,

Message-ID: <6VsIZppflDB@lfd-hb.privacy1.ohz.north.de> |